На днях шведский популярный новостной сайт AftonBladet был скомпрометирован тем, что отправлял своих посетителей к ложному антивирусу или rogueware.

На самом деле это был вредоносный код, поражающий только пользователей браузера Internet Explorer (IE). Когда пользователь открывал сайт Aftonbladet с использованием IE, он перенаправлялся на другой веб-сайт, который содержал ложное предупреждение от Microsoft Security Essentials. После того как пользователь нажимал на сообщение с предупреждением, внешне ничего не происходило, хотя скачивался вредоносный файл.

Файл был скрыт под Visual Basic Executable. При попытке его воспроизвести, казалось, что он уже был удален, но на самом деле вредоносные действия осуществлялись слишком быстро.

Этот вредоносный файл внешне выглядит так:

Файл: svc-ddrs.exe

Изображение иконки:

Размер: 1084416 bytes

Размер: 1084416 bytes

Тип: исполняемый файл PE32 для MS Windows (GUI) Intel 80386 32-бит

При запуске файла запускался ложный антивирус.

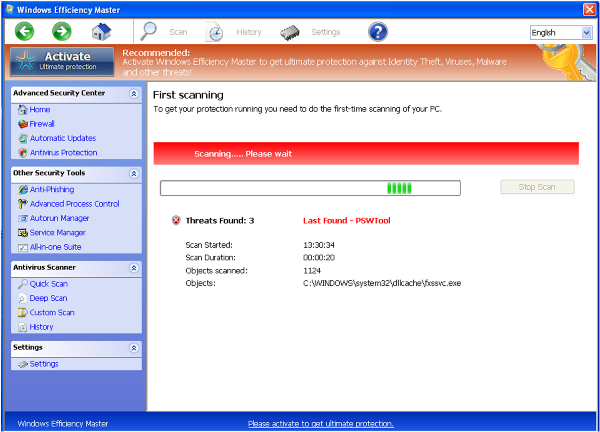

Результаты ложного сканирования

Результаты ложного сканирования

Помимо записи обычного EXE-файла в папке %appdata%, он также записывал файл data.sec с предустановленными результатами сканирования (естественно, что они все поддельные).

Данный ложный антивирус также выполнял обычные действия:

• Блокировка файлов EXE и других файлов.

• Блокировка браузеров Internet Explorer.

• Соединение с 93.115.86.197, где расположен сервер команд и управления.

• Остановка различных антивирусных служб и запрет на их запуск.

• Перезагрузка для остановки работы определенных служб журналирования и мониторинга.

• Использование mshta.exe (который исполняет файлы HTML-приложений) для обычного экрана оплаты.

• Подключение к http://checkip.dyndns.org/ для определения Вашего IP-адреса.

Данное мошенническое ПО или ложный антивирус принадлежит семейству Tritax, которое циркулировало в обращении некоторое время назад и имело множество различных названий, но дизайн, концепция и первичная атака с использованием социальной инженерии при этом не менялись.

Предотвращение

В этом случае не использовался эксплойт (ни для браузера, ни для Java/Adobe). Был внедрен только лишь Javascript. Итак, выполните следующие шаги для защиты от данной угрозы:

• Установите решение для защиты от вредоносных программ, поддерживайте его обновленным и всегда работающим.

• Для получения более высокой степени контроля над скриптами, исполняемыми в Вашем браузере, используйте NoScript в Firefox или NotScripts в Chrome.

• Блокируйте указанный выше IP-адрес сервера команд и управления (в Вашем файерволе или файле host).

Продукты Panda Security обеспечивают Вашу безопасность и защиту от данной угрозы, поэтому мы настоятельно рекомендуем Вам следовать вышеуказанным советам, чтобы оставаться защищенным.

Оригинал статьи — Swedish news site compromised spreading fake antivirus