До сих пор известно не так много информации о краже данных в Target Corp и о том, как это произошло. Согласно информации, просочившейся в Brian Krebs был заражен веб-сервер, с которого на терминалы оплаты (POS) был распространен специальный троян.

До сих пор известно не так много информации о краже данных в Target Corp и о том, как это произошло. Согласно информации, просочившейся в Brian Krebs был заражен веб-сервер, с которого на терминалы оплаты (POS) был распространен специальный троян.

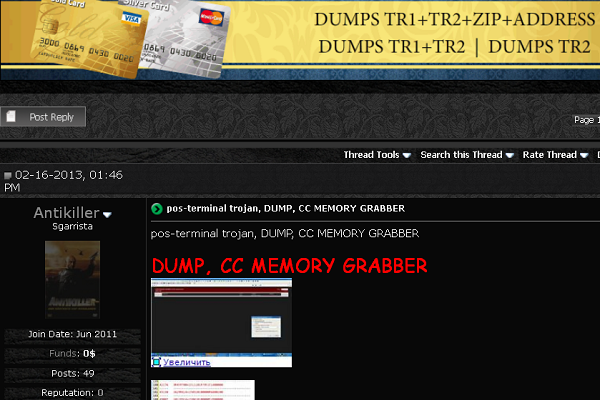

Данное вредоносное программное обеспечение было специально создано для установки на терминалы оплаты с целью кражи информации о кредитных картах. Данные поступали непосредственно из оперативной памяти терминала после того, как была проведена кредитная карта. Киберпреступники периодически подключались к внутренней сети Target для сбора информации, украденной с различных терминалов оплаты.

Как компании могут защитить себя от подобного рода атак? Очевидно, что антивирусы не являются решением в том случае, когда мы говорим о направленных атаках, для которых разрабатывается специальное вредоносное программное обеспечение, предназначенное для обхода установленного антивируса.

Так как терминалы оплаты в большинстве случаев являются закрытыми платформами, то многие люди думают, что хорошим решением могли бы стать белые списки. Этот тип программ разработан только для того, чтобы разрешить выполнение определенных приложений на компьютере, хотя на самом деле их использование могло бы благотворно повлиять на предотвращение определенного рода атак. Например, инсайдер атаки, будучи сотрудником компании, пытается заразить терминалы оплаты, устанавливая на них специальное вредоносное программное обеспечение. Однако подобные решения не способны закрыть все дыры. Было много случаев, когда вредоносные программы устанавливались с использованием уязвимостей, и такие установки не обнаруживались программами по организации белых списков.

Терминалы оплаты действительно являются весьма привлекательной целью, и киберпреступники и впредь будут пытаться использовать их. В конце концов, рано или поздно они научатся свободно взламывать терминалы оплаты, поэтому для обеспечения эффективной защиты Вам необходимо решение, которое будет удовлетворять различным аспектам работы терминалов и будет способно:

— Ограничить выполнение программ: нужно, чтобы запускались только разрешенные программы.

— Идентифицировать уязвимости приложений: предупреждение о не обновленном программном обеспечении.

— Контролировать поведение доверительных процессов: в том случае, если в доверительном процессе используется уязвимость.

— Отслеживать инцидент: В том случае, если произошел инцидент, необходимы инструменты, облегчающие сбор всей необходимой информации, чтобы ответить на 5 основных вопросов: в какой момент произошло вторжение, какие пользователи пострадали от него, какие данные стали доступны и что хакеры с ними сделали, а также каким образом и где осуществилась атака. Кроме того, необходима документально подтвержденная информация, которая позволит найти источник атаки.

Мы рассмотрели не все меры, которые необходимо применить, но, по крайней мере, эти 4 момента нужно обязательно принять во внимание.

Оригинал статьи — How to avoid becoming a ‘Target’

Автор – Luis Corrons